本文档旨在指导企业IT管理员和技术负责人配置IRIS Cloud平台节点间的安全互联功能,通过多层加密机制保护企业数据传输安全。阅读本文后,您将能够:

理解IRIS Cloud的节点间互联

掌握隧道链路的配置方法

实现VPN加密传输通道

配置IPsec加密协议保护网关间通信

验证加密设置的有效性

适用对象:企业IT管理员、网络安全工程师、技术负责人

预计完成时间:45-60分钟

在开始配置安全加密设置之前,请确保满足以下条件:

已注册IRIS Cloud账户并完成企业认证

拥有组织管理员权限

已登录控制台: https://controller.iris-cloud.cn

至少部署2个网关节点(用于配置加密隧道)

网关状态为"在线"

已创建并启用虚拟网络

防火墙已开放必要端口:

UDP 4500: 隧道加密端口

UDP 8472: VxLAN隧道端口

TCP 3200: VPN拨号端口(可自定义)

TCP 10000: API端口

TCP 10002: 链路TCP

TCP 9100:监控

网关服务器配置(推荐):

CPU: 4核以上

内存: 8GB以上

磁盘: 50GB以上

操作系统: Ubuntu 22.04

了解VPN基本原理

熟悉加密协议

掌握基础的网络配置知识

VPN加密是保护远程用户接入的第一道防线,所有客户端与网关间的数据传输都经过加密处理。

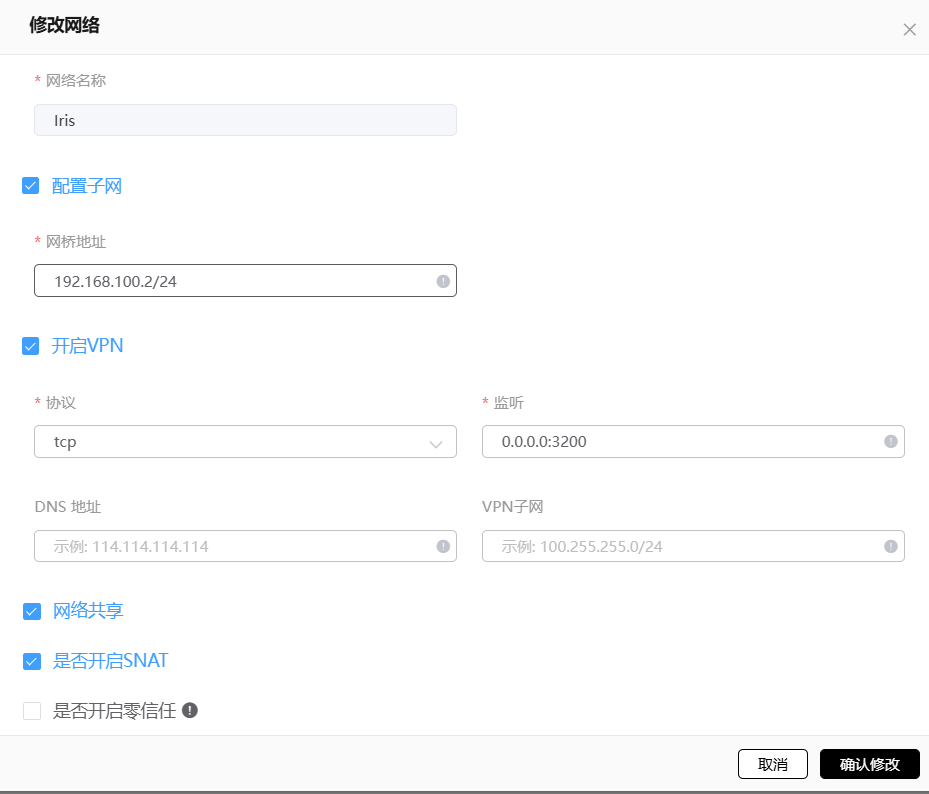

1.登录控制台,进入**"虚拟网络"**页面

2.选择目标网络,点击网络名称进入详情页

3.点击**"修改网络"**按钮

在VPN配置区域填写以下信息:

配置项 | 说明 | 推荐值 | 安全等级 |

VPN协议 | 选择加密协议 | TCP/UDP | 高 |

监听地址 | VPN服务端口 | 0.0.0.0:3200 | - |

VPN地址池 | 分配给客户端的IP段 | 100.255.3.0/24 | - |

DNS服务器 | 推送给客户端的DNS | 8.8.8.8 或 114.114.114.114 | - |

安全提示:

TCP协议提供更稳定的加密通道

UDP协议提供更快的传输速度

配置完成后:

1.【❷ 点击"确认修改"】

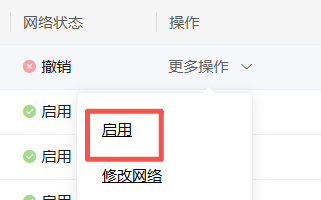

2.【❸ 点击"启用"】

隧道通过加密算法对网关间传输的数据进行加密,防止中间人攻击。

核心价值:

数据机密性保护: 所有数据以密文形式传输,即使被拦截也无法解读

替代昂贵专线: 在互联网上构建安全的企业网络

支持跨地域互联: 总部与分支机构间的安全数据通道

防止流量监听: 加密互联网流量,防止ISP或黑客监控

IRIS Cloud支持三种链路协议:

协议类型 | 加密强度 | 适用场景 | 配置复杂度 |

VxLAN | 中 | 标准网络互联 | 中等 |

GRE | 低 | 跨区域组网 | 中等 |

TCP | 高 | 无公网IP场景 | 低 |

推荐选择:VxLAN协议(性能与安全的最佳平衡)

关键规则:

VxLAN/GRE协议需要两个网关都建立相同分段号的链路才会生效

TCP链路通过拨入方式建立,可以实现被拨入端无公网IP

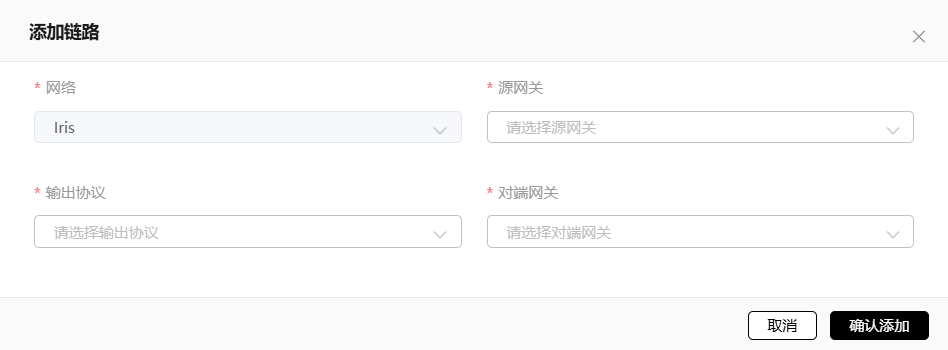

1.进入**"网关节点"**页面

2.选择第一个网关,进入详情页

3.点击顶部导航栏的**"链路列表"**标签

4.【❹ 点击"添加链路"】

填写以下关键信息:

配置项 | 说明 | 示例值 | 注意事项 |

对端网关 | 选择要建立隧道的目标网关 | Gateway-02 | 必须是已在线的网关 |

源网关 | 本网关的标识符 | gateway1.company.local | 两端不能写错 |

协议类型 | 输出协议 | TCP、GRE、VxLAN | 推荐使用VxLAN |

对端网关 | 对端网关的标识符 | gateway2.company.local | 与对端配置保持一致 |

重要规则:

本地ID和对端ID不能填错或颠倒

两个网关上都必须配置对应的隧道信息

确保防火墙已开放协议端口

1.进入第二个网关的详情页

2.同样进入**"链路列表"**标签

3.添加链路,填写镜像配置:

对端网关: Gateway-01(第一个网关)

源网关: gateway2.company.local

对端网关: gateway1.company.local

其他参数保持一致

在两个网关上分别:

1.【点击隧道右侧的"启用"按钮】

2.等待10-30秒,观察状态变化

3.确认双方状态都显示**"启用"**(绿色)

1.进入**"网关节点"** → 选择网关 → "链路列表"

2.确认状态显示: "已连接"(绿色)

3.【❼ 查看连接详情】

在客户端执行连通性测试:

# Ping对端网络地址 ping 对端网络IP # 测试加密通道延迟 ping -c 10 对端网络IP

预期结果:

延迟 < 50ms(国内同城)

丢包率 = 0%

数据完整传输

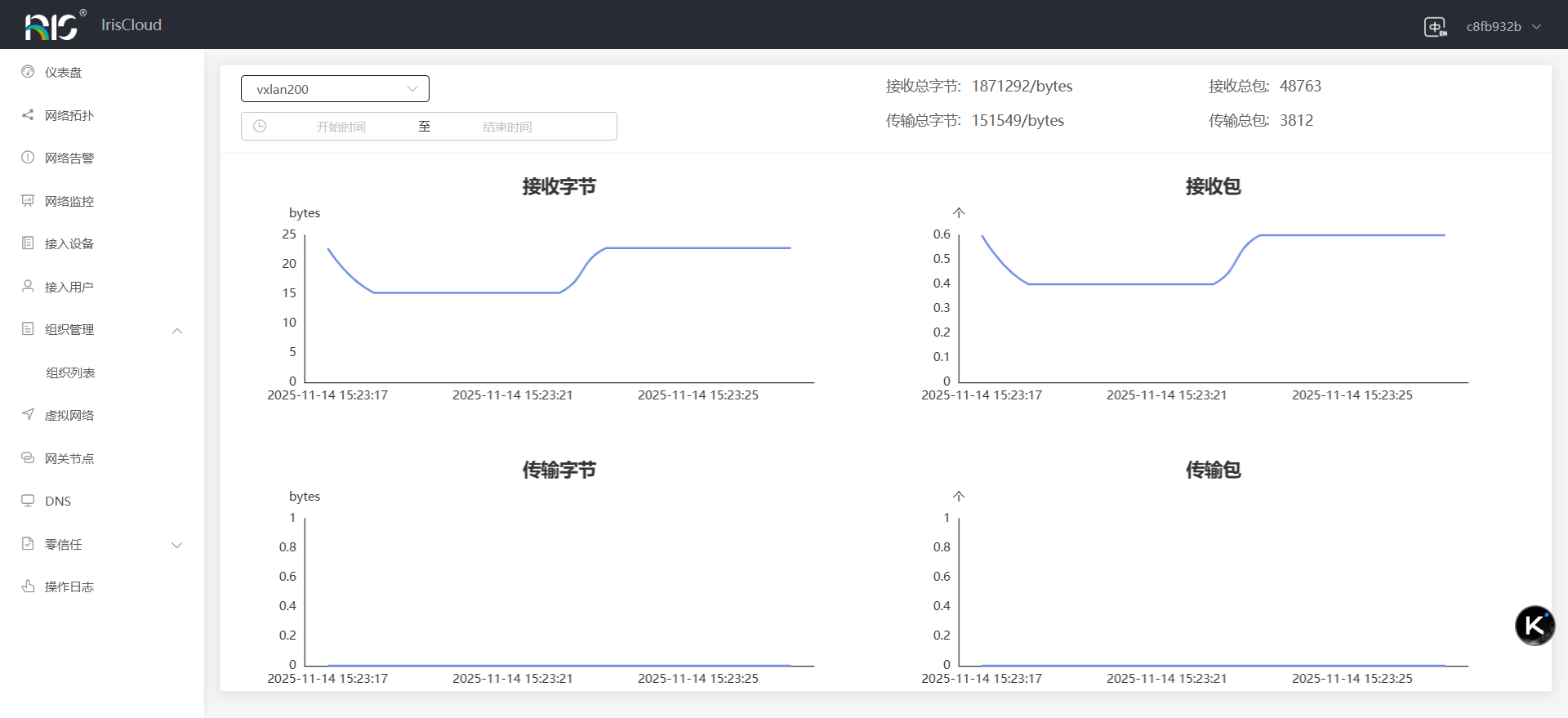

1.进入**"网络监控"**页面

2.【选择网关和时间范围】

3.观察流量曲线:

接收字节数(rx_bytes)

传输字节数(tx_bytes)

包数量

完成以上配置后,您将获得以下安全保障:

链路加密:

VxLAN/GRE隧道加密启用

跨网关数据传输加密

网络拓扑显示加密链路(绿色)

降低成本:无需购买昂贵专线,利用互联网构建加密网络

提升安全:多层加密防护,防止数据泄露和中间人攻击

合规保障:满足等保2.0、GDPR等数据安全合规要求

灵活部署:支持混合云、多云环境的统一加密管理

场景1: 远程办公安全接入

员工通过VPN加密连接总部网络

加密保护敏感数据传输

防止公共WiFi环境下的数据窃听

场景2: 分支机构互联

北京总部与上海分公司通过IPsec隧道互联

替代MPLS专线,每年节省成本约60%

实现财务、ERP等核心系统的安全访问

场景3: 混合云安全组网

本地数据中心与云平台间建立加密链路

数据迁移过程全程加密传输

满足金融、医疗等行业合规要求

症状:隧道状态显示"连接中"或"断开"

排查步骤:

1.检查网关状态

确认两端网关都在线(绿色状态)

查看网关系统时间是否同步(时差>5分钟会导致认证失败)

2.验证防火墙规则

# 在网关服务器上检查端口开放情况 sudo netstat -tulpn | grep 4500 sudo ufw status | grep 4500

预期输出: UDP 4500端口处于LISTEN状态

3.核对配置参数

确认本地ID和对端ID没有填反

检查两端协议类型是否一致(都是IPsec)

验证对端网关地址是否正确

4.查看日志

# 在控制台查看加密隧道日志 日志路径: 网关详情 → 系统日志 → 筛选"ipsec"

解决方案:

重启网关服务: 进入网关详情 → 点击"重启"

删除重建隧道: 删除两端隧道配置后重新添加

检查云服务商安全组: 确保开放UDP 4500端口

症状:客户端VPN连接成功,但ping不通内网资源

排查步骤:

1.检查路由下发

在客户端查看路由表:

# Windows route print # Mac/Linux netstat -rn

确认内网网段路由指向VPN虚拟网卡

2.验证防火墙策略

进入控制台 → "防火墙"→ "策略列表"

【❾ 检查是否有允许VPN用户访问内网的规则】

确认规则状态为"启用"

3.测试网关连通性

# 先测试VPN网关IP ping <网关VPN地址> # 再测试内网资源 ping <内网服务器IP>

解决方案:

添加防火墙规则:

源地址: VPN地址池(如100.255.3.0/24)

目标地址: 内网网段

动作: 允许

检查网关NAT设置: 确保启用了地址转换

症状:链路状态正常,但无法跨网络通信

排查步骤:

1.验证分段号配置

确认两端VxLAN/GRE链路使用相同分段号

检查是否有重复的分段号(会导致冲突)

2.检查网络启用状态

进入虚拟网络列表

确认两端网络都是"运行中"状态

3.查看链路状态

【进入链路列表,查看连接状态】

预期: 显示"启用"且有流量统计

解决方案:

重启网络: 虚拟网络详情 → 停用 → 启用

重建链路: 删除两端链路后重新添加

检查路由配置: 确保网络间有正确的路由规则

1.实施访问控制

按最小权限原则配置防火墙规则

不同业务系统使用不同虚拟网络隔离

2.启用日志审计

开启加密隧道连接日志

定期审查异常连接记录

配置日志转发到SIEM系统

文档版本:v1.0

最后更新:2025年1月

文档编号:IRIS-SEC-001

适用产品:IRIS Cloud 全系列版本

提示: 建议将本文档加入浏览器收藏夹,以便日后查阅参考。